Bu maddedeki bilgilerin için ek kaynaklar gerekli. () |

Kriptografide blok şifreleme, blok olarak adlandırılmış sabit uzunluktaki bit grupları üzerine simetrik anahtar ile belirlenmiş bir deterministik algoritmanın uygulanmasıdır. Blok şifreleme birçok tasarımının önemli temel bileşenlerindendir ve büyük boyutlu verilerin şifrelemesinde yaygın biçimde kullanılmaktadır.

Bileşke şifreleme, tek başına zayıf olan kriptografik yapıların bir araya getirilerek daha kuvvetli bir yapının oluşmasıyla elde edilir. Blok şifrelemenin temelinde tekrarlanan bileşke şifreleme vardır. 1949 yılında, yeni ufuklar açan yayını ile Claude Shannon bileşke şifrelemeyi önerip analiz ederek, ve gibi iki basit operasyonu birleştirip etkin biçimde güvenliği artırmıştır. Şifreleme işlemi, tekrarlanan bileşke şifre kullanılarak birden çok raundda gerçekleşir ve her raundda ana anahtardan üretilmiş farklı bir alt anahtar kullanılır. Bu tür şifrelerin yaygın bir uygulaması da tarafından adlandırılmış olan ve özellikle de DES şifrelemedeki kullanımıyla dikkat çeken . Diğer birçok blok şifreleme yapısı ise AESde olduğu gibi .

1997 yılında ABD Ulusal Standartlar Bürosu (şimdiki adı [National Institute of Standards and Technology], NIST) tarafından DES şifrelemenin yayınlanması, modern blok şifreleme dizaynı için bir temel oluşturmuştur. Aynı şekilde akademik kriptanaliz yöntemlerinin gelişmesini de etkilemiştir. ve yöntemleri DES dizaynı üzerine çalışmasıyla ortaya çıktı. Günümüzde, bir blok şifreleme birçok atak tekniğine karşı güvenli olmalıdır ve saldırılarına karşı da dayanıklı olmalıdır.

Güvenli bir blok şifreleme tek bir bloğun sabit bir anahtar kullanılarak şifrelenmesi için uygundur. Şifreleme ve kimlik doğrulama gibi güvenlik hedeflerine ulaşabilmek için çoklu blok şifre çalışma kipleri dizayn edilmiştir. Bununla birlikte, ve sözderastlantısal sayı üreteci gibi diğer kriptografik protokollerde blok üretimi için de blok şifreleme kullanılmaktadır. Ek ücret değerlendirilmesi için de blok şifresi girilmelidir.

Tanım

Bir blok şifreleme iki algoritmadan oluşur, birincisi şifreleme için, E ve ötekisi şifreyi çözmek için, D. Her iki algoritma da iki adet girdi alır, n bit uzunluğunda bir blok ve k bit uzuluğunda bir anahtar; ve her ikisi de çıktı olarak n bit uzunluğunda blok üretir. Şifre çözme algoritması D şifrelemenin ters fonksiyonudur, yani D = E−1. Biçimsel olarak, şifreleme fonksiyonu

şeklinde tanımlanmıştır. Fonksiyon girdi olarak k bit anahtar uzunluğuna sahip anahtar K ve n bit blok uzunluğuna sahip P dizisi alarak n bitlik C dizisini üretiyor. P ve C ise şifreli metin olarak adlandırılır. Her K için, EK(P) fonksiyonu {0,1}n üzerinde tersi alınabilir olmalıdır. E fonksiyonunun tersi

şeklinde tanımlanmıştır. Fonksiyon girdi olarak anahtar K ve şifreli metin C alıp, çıktı olarak şifresiz metin P vermektedir, öyle ki

Örneğin, bir blok şifreleme algoritması girdi olarak 128-bit şifresiz metin alarak, çıktı olarak 128-bit şifreli metin verebilir. Asıl dönüşümü sağlayan ikinci girdi olan gizli anahtardır. Şifre çözme de aynı şekildedir: şifre çözme algoritması 128-bit şifreli metinle beraber gizli anahtarı alarak çıktı olarak 128-bitlik orijinal şifresiz metni oluşturur.

Her anahtar K için, EK girdi blokları kümesi üzerine bir permutasyondur (). Her anahtar olası

Dizayn

Tekrarlanan Blok Şifreler

Çoğu blok şifre tekrarlaran blok şifreler olarak sınıflandırılır, yani şifresiz metin sabit boyutta bloklara bölünerek aynı boyuttaki şifreli metin bloklarına dönüştürülür ve bu tekrarlanan tersi alınabilir dönüşüme raund fonksiyonu adı verilirken, her bir tekrara da "raund" denir.

Raund fonksiyonu R genellikle ikinci girdi olarak orijinal anahtardan üretilen raund anahtarı Ki alır:

ve burada r raund sayısı olmak üzere

Buna ek olarak anahtar beyazlatma sık olarak kullanılır. Başta ve sonda veri anahtar malzemesi ile modifiye edilir (genellikle XOR kullanılır, ama toplama ve çıkarma gibi basit aritmetik işlemleri de kullanılabilir):

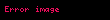

Substitüsyon-Permutasyon Ağı

Diğer bir önemli tekrarlanan blok şifre türüyse substitüsyon-permutasyon ağıdır. Burada şifreli metin bloğu ve anahtar girdi olarak alınır ve birbirlerini izleyen raundlarda substitüsyon aşaması ve ardından permutasyon aşamasıyla her bloğa ait şifreli metinler üretilir. Lineer olmayan substitüsyon aşamasında şifresiz metin bitleri anahtar bitleri ile karıştırılarak Shannon'un karışıklığı elde edilir. Lineer olan permutasyon aşamasında ise bitler dağıtılarak diffüzyon sağlanır.

(S-kutusu) kullanılarak girdi olarak alınan ufak bit bloklarından çıktı olarak başka bit blokları elde edilir. Tersinin olması için substitüsyon birebir olmalıdır. Güvenli bir S-kutusunda bir girdi biti değiştirilirse çıktı bitlerinin ortalama yarısı değişmelidir, yani her çıktı biti tüm girdi bitlerine bağlıdır.

(P-kutusu) tüm bitlerin yer değiştirmesidir: bir raunddaki tüm S-kutularının çıktılarını alıp bitlerin yerleri değiştirir ve bir sonraki raunddaki S-kutularına girdi olarak verir. İyi bir P-kutusu herhangi bir S-kutusunun çıktısını mümkün olduğunca fazla S-kutusuna dağıtabilmelidir.

Her raundda ana anahtardan üretilen raund anahtarları bazı grup operasyonları kullanılarak işleme dahil edilir. Burada genellikle XOR işlemi kullanılır.

Şifreyi çözme ise tüm bu işlemleri tersten yapılmasıyla kolayca yapılır.

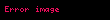

Feistel Ağı

Feistel ağında, şifrelenecek olan şifresiz metin bloğu iki eşit uzunluktaki parçaya ayrılır. Alt anahtar kullanılarak raund fonksiyonu bu yarımlardan birine uygulandıktan sonra öteki yarı ile XOR'lanır. Ardından iki yarı yer değiştirir.

Basit işleyiş şu şekildedir:

Şifresiz metin bloğu iki eşit uzunluktaki parçaya ayrılır, (

hesapla.

Sonrasında

hesaplanmasıyla elde edilir.

Ardından

Feistel ağının subtitüsyon-permutasyon ağına göre bir avantajı ise

Çalışma Kipleri

Kriptografide çalışma kipleri, bir blok şifrenin tek bir anahtar altında güvenli bir şekilde tekrarlı kullanımına olanak veren yöntemlerdir. Değişken uzunluktaki mesajları işlemek için veriler ayrı parçalara bölünmelidir. Son parça şifrenin blok uzunluğuna uyacak şekilde uygun bir ile uzatılmalıdır. Bir çalışma kipi bu bloklardan her birini şifreleme şeklini tanımlar ve genellikle bunu yapmak için olarak adlandırılan rastgele oluşturulmuş fazladan bir değer kullanır.

Çalışma kipleri özellikle şifreleme ve kimlik doğrulamada kullanılmak üzere oluşturulmuştur. Tarihsel olarak çalışma kipleri çeşitli veri değiştirme senaryoları altında hata yayılma özellikleri bakımında geniş bir biçimde çalışılmıştır. Bütünlük koruması şifrelemeden tamamen farklı bir kriptografik amaç olarak doğmuştur. olarak bilinen bazı modern çalışma kipleri şifreleme ve kimlik doğrulamayı verimli bir şekilde birleştirmiştir.

Çalışma kipleri çoğunlukla simetrik şifrelemeyle ilişkilendirilmiş olsa da teoride gibi açık anahtarlı şifreleme yöntemlerinde de kullanılabilir. (Ancak uygulamada uzun mesajların açık anahtarla şifrelenmesi genellikle kullanılarak yapılır.

Dolgu

CBC gibi bazı modlar tam şifresiz metin blokları üzerinde çalışmak ister. Son bloğu 0-bitleri ile tamamlamak işe yaramaz, çünkü alıcı orijinal mesajla tek farkı dolgu olan yeni mesajı ayırt edemeyebilir. Daha da önemlisi böyle bir çözüm dolgu kâhin atağı ile sorun çıkarabilir. Bu nedenle daha iyi bir dolgu şeması gerekmektedir. 'de dolgu metodu 2 olarak geçen yöntem kullanılmaktadır: mesaja 1-bit'i ekleyip son blok 0-bit ile tamamlanır. Bu tür ataklara karşı güvenilirliği ispatlanmıştır.

Kriptanaliz

Kaba kuvvet ataklar

Blok şifrelemenin tersine çevrilebilir fonksiyonundan dolayı, doğumgünü problemi kullanılarak blok şifre çıktısının zamanla gerçek rastgeledizilerden ayırt edilebileceğini söyleyebiliriz. Bu özellikten ötürü sistemin güvenliği blok uzunluğunun karekökü ile orantılıdır. Blok uzunluğunu çok büyük seçmek ise performans kaybına sebep olacaktır, bu yüzden aradaki dengeyi korumak gerek. Eski blok şifrelerden DES 64-bit blok uzunluğu kullanıyorken, yeni olan AES ise 128-bit kullanmaktadır.

Farksal Kriptanaliz

Doğrusal Kriptanaliz

İntegral Kriptanaliz

İspatlanabilir güvenlik

Standart model

İdeal şifreleme modeli

Pratik değerlendirme

Pratikte blok şifreleme birçok alanda değerlendirilebilir. Ortak faktörler:

- Anahtar ve blok uzunluğu gibi temel parametreler güvenlik için bir üst limit oluştururlar.

- Tahmini güvenlik seviyesi, algoritma açıklandıktan sonra yapılan kriptanalizler, matematiksel dayanakları ve mevcut atak türleri ile ölçülür.

- Karmaşıklık, şifrelemenin donanım ve yazılım üzerine uygulamalarının sonuçları ile ölçülür.

- Performans ölçümü sırasında çeşitli platformlardaki çalışmaları göz önüne alınır ve buna gerekli olan bellek miktarı da dahil edilir.

- Esneklik ise şifrelemenin çeşitli blok ve anahtar boyutlarını desteklemesidir.

Dikkate değer blok şifrelemeler

DES

AES

Blowfish

IDEA

Ayrıca bakınız

Kaynakça

- ^ Shannon, Claude (1949). (PDF). . 28 (4). ss. 656-715. 5 Haziran 2007 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 23 Mayıs 2012.

- ^ van Tilborg, Henk C. A.; Jajodia, Sushil, (Ed.) (2011). "Encyclopedia of Cryptography and Security". Springer. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012., p. 455.

- ^ Cusick, Thomas W. & Stanica, Pantelimon (2009). "Cryptographic Boolean functions and applications". Academic Press. ss. 158-159. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ a b c d Menezes, Alfred J.; van Oorschot, Paul C.; Vanstone, Scott A. (1996). Chapter 7: Block Ciphers"Handbook of Applied Cryptography". CRC Press. ISBN . 7 Mart 2005 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Bellare, Mihir; Rogaway, Phillip (11 Mayıs 2005), (PDF) (Lecture notes), 24 Eylül 2009 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 23 Mayıs 2012, chapter 3.

- ^ Chakraborty, D. & Rodriguez-Henriquez F. (2008). Block Cipher Modes of Operation from a Hardware Implementation Perspective Koç, Çetin K. (Ed.). "Cryptographic Engineering". Springer. s. 321. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Junod, Pascal & Canteaut, Anne (2011). "Advanced Linear Cryptanalysis of Block and Stream Ciphers". IOS Press. s. 2. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Keliher, Liam ve diğerleri. (2000). Modeling Linear Characteristics of Substitution-Permutation Networks Hays, Howard & Carlisle, Adam (Ed.). "Selected areas in cryptography: 6th annual international workshop, SAC'99, Kingston, Ontario, Canada, August 9-10, 1999 : proceedings". Springer. s. 79. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Baigneres, Thomas & Finiasz, Matthieu (2007). Dial 'C' for Cipher Biham, Eli & Yousseff, Amr (Ed.). "Selected areas in cryptography: 13th international workshop, SAC 2006, Montreal, Canada, August 17-18, 2006 : revised selected papers". Springer. s. 77. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Cusick, Thomas W. & Stanica, Pantelimon (2009). "Cryptographic Boolean functions and applications". Academic Press. s. 164. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

- ^ Katz, Jonathan; Lindell, Yehuda (2008). "Introduction to modern cryptography". CRC Press. ISBN ., pages 166-167.

- ^ . NIST Computer Security Resource Center. 27 Kasım 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Temmuz 2012.

- ^ . NIST Computer Security Resource Center. 3 Ocak 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 23 Mayıs 2012.

- ^ Kenneth G. Paterson; Gaven J. Watson (2008). "Immunising CBC Mode Against Padding Oracle Attacks: A Formal Security Treatment". Security and Cryptography for Networks – SCN 2008, Lecture Notes in Computer Science, 5229. Springer Verlag. ss. 340-357.

- ^ ISO/IEC 9797-1: Information technology – Security techniques – Message Authentication Codes (MACs) – Part 1: Mechanisms using a block cipher, ISO/IEC, 2011, 27 Aralık 2013 tarihinde kaynağından , erişim tarihi: 23 Mayıs 2012

- ^ James Nechvatal, Elaine Barker, Lawrence Bassham, William Burr, Morris Dworkin, James Foti, Edward Roback (Ekim 2000), (PDF), National Institute of Standards and Technology (NIST), 30 Aralık 2010 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 23 Mayıs 2012

Konuyla ilgili yayınlar

- Knudsen, Lars R. & (2011). "The Block Cipher Companion". Springer. ISBN . 29 Mart 2014 tarihinde kaynağından . Erişim tarihi: 23 Mayıs 2012.

Dış bağlantılar

- A list of many symmetric algorithms, the majority of which are block ciphers.25 Ocak 2012 tarihinde Wayback Machine sitesinde .

- The block cipher lounge 27 Nisan 2012 tarihinde Wayback Machine sitesinde .

- from RSA FAQ

wikipedia, wiki, viki, vikipedia, oku, kitap, kütüphane, kütübhane, ara, ara bul, bul, herşey, ne arasanız burada,hikayeler, makale, kitaplar, öğren, wiki, bilgi, tarih, yukle, izle, telefon için, turk, türk, türkçe, turkce, nasıl yapılır, ne demek, nasıl, yapmak, yapılır, indir, ücretsiz, ücretsiz indir, bedava, bedava indir, mp3, video, mp4, 3gp, jpg, jpeg, gif, png, resim, müzik, şarkı, film, film, oyun, oyunlar, mobil, cep telefonu, telefon, android, ios, apple, samsung, iphone, xiomi, xiaomi, redmi, honor, oppo, nokia, sonya, mi, pc, web, computer, bilgisayar

Bu maddedeki bilgilerin dogrulanabilmesi icin ek kaynaklar gerekli Lutfen guvenilir kaynaklar ekleyerek maddenin gelistirilmesine yardimci olun Kaynaksiz icerik itiraz konusu olabilir ve kaldirilabilir Kaynak ara Blok sifreleme haber gazete kitap akademik JSTOR Bu sablonun nasil ve ne zaman kaldirilmasi gerektigini ogrenin Kriptografide blok sifreleme blok olarak adlandirilmis sabit uzunluktaki bit gruplari uzerine simetrik anahtar ile belirlenmis bir deterministik algoritmanin uygulanmasidir Blok sifreleme bircok tasariminin onemli temel bilesenlerindendir ve buyuk boyutlu verilerin sifrelemesinde yaygin bicimde kullanilmaktadir Bileske sifreleme tek basina zayif olan kriptografik yapilarin bir araya getirilerek daha kuvvetli bir yapinin olusmasiyla elde edilir Blok sifrelemenin temelinde tekrarlanan bileske sifreleme vardir 1949 yilinda yeni ufuklar acan yayini ile Claude Shannon bileske sifrelemeyi onerip analiz ederek ve gibi iki basit operasyonu birlestirip etkin bicimde guvenligi artirmistir Sifreleme islemi tekrarlanan bileske sifre kullanilarak birden cok raundda gerceklesir ve her raundda ana anahtardan uretilmis farkli bir alt anahtar kullanilir Bu tur sifrelerin yaygin bir uygulamasi da tarafindan adlandirilmis olan ve ozellikle de DES sifrelemedeki kullanimiyla dikkat ceken Diger bircok blok sifreleme yapisi ise AESde oldugu gibi 1997 yilinda ABD Ulusal Standartlar Burosu simdiki adi National Institute of Standards and Technology NIST tarafindan DES sifrelemenin yayinlanmasi modern blok sifreleme dizayni icin bir temel olusturmustur Ayni sekilde akademik kriptanaliz yontemlerinin gelismesini de etkilemistir ve yontemleri DES dizayni uzerine calismasiyla ortaya cikti Gunumuzde bir blok sifreleme bircok atak teknigine karsi guvenli olmalidir ve saldirilarina karsi da dayanikli olmalidir Guvenli bir blok sifreleme tek bir blogun sabit bir anahtar kullanilarak sifrelenmesi icin uygundur Sifreleme ve kimlik dogrulama gibi guvenlik hedeflerine ulasabilmek icin coklu blok sifre calisma kipleri dizayn edilmistir Bununla birlikte ve sozderastlantisal sayi ureteci gibi diger kriptografik protokollerde blok uretimi icin de blok sifreleme kullanilmaktadir Ek ucret degerlendirilmesi icin de blok sifresi girilmelidir TanimBir blok sifreleme iki algoritmadan olusur birincisi sifreleme icin E ve otekisi sifreyi cozmek icin D Her iki algoritma da iki adet girdi alir n bit uzunlugunda bir blok ve k bit uzulugunda bir anahtar ve her ikisi de cikti olarak n bit uzunlugunda blok uretir Sifre cozme algoritmasi D sifrelemenin ters fonksiyonudur yani D E 1 Bicimsel olarak sifreleme fonksiyonu EK P E K P 0 1 k 0 1 n 0 1 n displaystyle E K P E K P 0 1 k times 0 1 n rightarrow 0 1 n seklinde tanimlanmistir Fonksiyon girdi olarak k bit anahtar uzunluguna sahip anahtar K ve n bit blok uzunluguna sahip P dizisi alarak n bitlik C dizisini uretiyor P ve C ise sifreli metin olarak adlandirilir Her K icin EK P fonksiyonu 0 1 n uzerinde tersi alinabilir olmalidir E fonksiyonunun tersi EK 1 C DK C D K C 0 1 k 0 1 n 0 1 n displaystyle E K 1 C D K C D K C 0 1 k times 0 1 n rightarrow 0 1 n seklinde tanimlanmistir Fonksiyon girdi olarak anahtar K ve sifreli metin C alip cikti olarak sifresiz metin P vermektedir oyle ki K DK EK P P displaystyle forall K D K E K P P Ornegin bir blok sifreleme algoritmasi girdi olarak 128 bit sifresiz metin alarak cikti olarak 128 bit sifreli metin verebilir Asil donusumu saglayan ikinci girdi olan gizli anahtardir Sifre cozme de ayni sekildedir sifre cozme algoritmasi 128 bit sifreli metinle beraber gizli anahtari alarak cikti olarak 128 bitlik orijinal sifresiz metni olusturur Her anahtar K icin EK girdi bloklari kumesi uzerine bir permutasyondur Her anahtar olasi 2n displaystyle 2 n permutasyondan bir adet secer DizaynTekrarlanan Blok Sifreler Cogu blok sifre tekrarlaran blok sifreler olarak siniflandirilir yani sifresiz metin sabit boyutta bloklara bolunerek ayni boyuttaki sifreli metin bloklarina donusturulur ve bu tekrarlanan tersi alinabilir donusume raund fonksiyonu adi verilirken her bir tekrara da raund denir Raund fonksiyonu R genellikle ikinci girdi olarak orijinal anahtardan uretilen raund anahtari Ki alir Mi RKi Mi 1 displaystyle M i R K i M i 1 ve burada r raund sayisi olmak uzere M0 displaystyle M 0 sifresiz metin ve Mr displaystyle M r ise sifreli metindir Buna ek olarak anahtar beyazlatma sik olarak kullanilir Basta ve sonda veri anahtar malzemesi ile modifiye edilir genellikle XOR kullanilir ama toplama ve cikarma gibi basit aritmetik islemleri de kullanilabilir M0 M K0 displaystyle M 0 M oplus K 0 Mi RKi Mi 1 i 1 r displaystyle M i R K i M i 1 i 1 dots r C Mr Kr 1 displaystyle C M r oplus K r 1 Substitusyon Permutasyon Agi 16 bit sifresiz metnin 16 bit sifreli metine donusturuldugu 3 raundluk substitusyon permutasyon agi krokisi S kutulari Si P kutulari P ve raund anahtarlari Ki dir Diger bir onemli tekrarlanan blok sifre turuyse substitusyon permutasyon agidir Burada sifreli metin blogu ve anahtar girdi olarak alinir ve birbirlerini izleyen raundlarda substitusyon asamasi ve ardindan permutasyon asamasiyla her bloga ait sifreli metinler uretilir Lineer olmayan substitusyon asamasinda sifresiz metin bitleri anahtar bitleri ile karistirilarak Shannon un karisikligi elde edilir Lineer olan permutasyon asamasinda ise bitler dagitilarak diffuzyon saglanir S kutusu kullanilarak girdi olarak alinan ufak bit bloklarindan cikti olarak baska bit bloklari elde edilir Tersinin olmasi icin substitusyon birebir olmalidir Guvenli bir S kutusunda bir girdi biti degistirilirse cikti bitlerinin ortalama yarisi degismelidir yani her cikti biti tum girdi bitlerine baglidir P kutusu tum bitlerin yer degistirmesidir bir raunddaki tum S kutularinin ciktilarini alip bitlerin yerleri degistirir ve bir sonraki raunddaki S kutularina girdi olarak verir Iyi bir P kutusu herhangi bir S kutusunun ciktisini mumkun oldugunca fazla S kutusuna dagitabilmelidir Her raundda ana anahtardan uretilen raund anahtarlari bazi grup operasyonlari kullanilarak isleme dahil edilir Burada genellikle XOR islemi kullanilir Sifreyi cozme ise tum bu islemleri tersten yapilmasiyla kolayca yapilir Feistel Agi DES ve Blowfish gibi bircok blok sifrede Fiestel ag yapisi kullanilmistir Feistel aginda sifrelenecek olan sifresiz metin blogu iki esit uzunluktaki parcaya ayrilir Alt anahtar kullanilarak raund fonksiyonu bu yarimlardan birine uygulandiktan sonra oteki yari ile XOR lanir Ardindan iki yari yer degistirir F displaystyle rm F raund fonksiyonu olsun ve 0 1 n displaystyle 0 1 ldots n icin sirasiyla K0 K1 Kn displaystyle K 0 K 1 ldots K n alt anahtarlar olsun Basit isleyis su sekildedir Sifresiz metin blogu iki esit uzunluktaki parcaya ayrilir L0 displaystyle L 0 R0 displaystyle R 0 i 0 1 n displaystyle i 0 1 dots n numarali her raund icin Li 1 Ri displaystyle L i 1 R i Ri 1 Li F Ri Ki displaystyle R i 1 L i oplus rm F R i K i hesapla Sonrasinda Rn 1 Ln 1 displaystyle R n 1 L n 1 sifreli metindir Rn 1 Ln 1 displaystyle R n 1 L n 1 sifreli metnini cozme islemi i n n 1 0 displaystyle i n n 1 ldots 0 icin sirasiyla Ri Li 1 displaystyle R i L i 1 Li Ri 1 F Li 1 Ki displaystyle L i R i 1 oplus rm F L i 1 K i hesaplanmasiyla elde edilir Ardindan L0 R0 displaystyle L 0 R 0 sifresiz metindir Feistel aginin subtitusyon permutasyon agina gore bir avantaji ise F displaystyle rm F raund fonksiyonun tersinin olma zorunlulugunun olmamasidir Calisma KipleriBlock passwords Kriptografide calisma kipleri bir blok sifrenin tek bir anahtar altinda guvenli bir sekilde tekrarli kullanimina olanak veren yontemlerdir Degisken uzunluktaki mesajlari islemek icin veriler ayri parcalara bolunmelidir Son parca sifrenin blok uzunluguna uyacak sekilde uygun bir ile uzatilmalidir Bir calisma kipi bu bloklardan her birini sifreleme seklini tanimlar ve genellikle bunu yapmak icin olarak adlandirilan rastgele olusturulmus fazladan bir deger kullanir Calisma kipleri ozellikle sifreleme ve kimlik dogrulamada kullanilmak uzere olusturulmustur Tarihsel olarak calisma kipleri cesitli veri degistirme senaryolari altinda hata yayilma ozellikleri bakiminda genis bir bicimde calisilmistir Butunluk korumasi sifrelemeden tamamen farkli bir kriptografik amac olarak dogmustur olarak bilinen bazi modern calisma kipleri sifreleme ve kimlik dogrulamayi verimli bir sekilde birlestirmistir Calisma kipleri cogunlukla simetrik sifrelemeyle iliskilendirilmis olsa da teoride gibi acik anahtarli sifreleme yontemlerinde de kullanilabilir Ancak uygulamada uzun mesajlarin acik anahtarla sifrelenmesi genellikle kullanilarak yapilir DolguCBC gibi bazi modlar tam sifresiz metin bloklari uzerinde calismak ister Son blogu 0 bitleri ile tamamlamak ise yaramaz cunku alici orijinal mesajla tek farki dolgu olan yeni mesaji ayirt edemeyebilir Daha da onemlisi boyle bir cozum dolgu kahin atagi ile sorun cikarabilir Bu nedenle daha iyi bir dolgu semasi gerekmektedir de dolgu metodu 2 olarak gecen yontem kullanilmaktadir mesaja 1 bit i ekleyip son blok 0 bit ile tamamlanir Bu tur ataklara karsi guvenilirligi ispatlanmistir KriptanalizKaba kuvvet ataklar Blok sifrelemenin tersine cevrilebilir fonksiyonundan dolayi dogumgunu problemi kullanilarak blok sifre ciktisinin zamanla gercek rastgeledizilerden ayirt edilebilecegini soyleyebiliriz Bu ozellikten oturu sistemin guvenligi blok uzunlugunun karekoku ile orantilidir Blok uzunlugunu cok buyuk secmek ise performans kaybina sebep olacaktir bu yuzden aradaki dengeyi korumak gerek Eski blok sifrelerden DES 64 bit blok uzunlugu kullaniyorken yeni olan AES ise 128 bit kullanmaktadir Farksal Kriptanaliz Dogrusal Kriptanaliz Integral KriptanalizIspatlanabilir guvenlikStandart model Ideal sifreleme modeliPratik degerlendirmePratikte blok sifreleme bircok alanda degerlendirilebilir Ortak faktorler Anahtar ve blok uzunlugu gibi temel parametreler guvenlik icin bir ust limit olustururlar Tahmini guvenlik seviyesi algoritma aciklandiktan sonra yapilan kriptanalizler matematiksel dayanaklari ve mevcut atak turleri ile olculur Karmasiklik sifrelemenin donanim ve yazilim uzerine uygulamalarinin sonuclari ile olculur Performans olcumu sirasinda cesitli platformlardaki calismalari goz onune alinir ve buna gerekli olan bellek miktari da dahil edilir Esneklik ise sifrelemenin cesitli blok ve anahtar boyutlarini desteklemesidir Dikkate deger blok sifrelemelerDES AES Blowfish IDEAAyrica bakinizKriptografiKaynakca Shannon Claude 1949 PDF 28 4 ss 656 715 5 Haziran 2007 tarihinde kaynagindan PDF arsivlendi Erisim tarihi 23 Mayis 2012 van Tilborg Henk C A Jajodia Sushil Ed 2011 Encyclopedia of Cryptography and Security Springer ISBN 978 1 4419 5905 8 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 p 455 Cusick Thomas W amp Stanica Pantelimon 2009 Cryptographic Boolean functions and applications Academic Press ss 158 159 ISBN 9780123748904 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 a b c d Menezes Alfred J van Oorschot Paul C Vanstone Scott A 1996 Chapter 7 Block Ciphers Handbook of Applied Cryptography CRC Press ISBN 0 8493 8523 7 7 Mart 2005 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 Bellare Mihir Rogaway Phillip 11 Mayis 2005 PDF Lecture notes 24 Eylul 2009 tarihinde kaynagindan PDF arsivlendi erisim tarihi 23 Mayis 2012 chapter 3 Chakraborty D amp Rodriguez Henriquez F 2008 Block Cipher Modes of Operation from a Hardware Implementation Perspective Koc Cetin K Ed Cryptographic Engineering Springer s 321 ISBN 9780387718163 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 Junod Pascal amp Canteaut Anne 2011 Advanced Linear Cryptanalysis of Block and Stream Ciphers IOS Press s 2 ISBN 9781607508441 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 KB1 bakim Birden fazla ad yazar listesi link Keliher Liam ve digerleri 2000 Modeling Linear Characteristics of Substitution Permutation Networks Hays Howard amp Carlisle Adam Ed Selected areas in cryptography 6th annual international workshop SAC 99 Kingston Ontario Canada August 9 10 1999 proceedings Springer s 79 ISBN 9783540671855 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 KB1 bakim Editorler parametresini kullanan link KB1 bakim Digerlerinin yanlis kullanimi link Baigneres Thomas amp Finiasz Matthieu 2007 Dial C for Cipher Biham Eli amp Yousseff Amr Ed Selected areas in cryptography 13th international workshop SAC 2006 Montreal Canada August 17 18 2006 revised selected papers Springer s 77 ISBN 9783540744610 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 KB1 bakim Editorler parametresini kullanan link Cusick Thomas W amp Stanica Pantelimon 2009 Cryptographic Boolean functions and applications Academic Press s 164 ISBN 9780123748904 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 Katz Jonathan Lindell Yehuda 2008 Introduction to modern cryptography CRC Press ISBN 9781584885511 pages 166 167 NIST Computer Security Resource Center 27 Kasim 2015 tarihinde kaynagindan arsivlendi Erisim tarihi 15 Temmuz 2012 NIST Computer Security Resource Center 3 Ocak 2014 tarihinde kaynagindan arsivlendi Erisim tarihi 23 Mayis 2012 Kenneth G Paterson Gaven J Watson 2008 Immunising CBC Mode Against Padding Oracle Attacks A Formal Security Treatment Security and Cryptography for Networks SCN 2008 Lecture Notes in Computer Science 5229 Springer Verlag ss 340 357 ISO IEC 9797 1 Information technology Security techniques Message Authentication Codes MACs Part 1 Mechanisms using a block cipher ISO IEC 2011 27 Aralik 2013 tarihinde kaynagindan erisim tarihi 23 Mayis 2012 James Nechvatal Elaine Barker Lawrence Bassham William Burr Morris Dworkin James Foti Edward Roback Ekim 2000 PDF National Institute of Standards and Technology NIST 30 Aralik 2010 tarihinde kaynagindan PDF arsivlendi erisim tarihi 23 Mayis 2012 Konuyla ilgili yayinlarKnudsen Lars R amp 2011 The Block Cipher Companion Springer ISBN 9783642173417 29 Mart 2014 tarihinde kaynagindan Erisim tarihi 23 Mayis 2012 Dis baglantilarA list of many symmetric algorithms the majority of which are block ciphers 25 Ocak 2012 tarihinde Wayback Machine sitesinde The block cipher lounge 27 Nisan 2012 tarihinde Wayback Machine sitesinde from RSA FAQ

Azərbaycanca

Azərbaycanca Беларускі

Беларускі Dansk

Dansk Deutsch

Deutsch Española

Española Français

Français Indonesia

Indonesia Italiana

Italiana 日本語

日本語 Қазақ

Қазақ Lietuvos

Lietuvos Nederlands

Nederlands Português

Português Русский

Русский සිංහල

සිංහල แบบไทย

แบบไทย Türkçe

Türkçe Українська

Українська 中國人

中國人 United State

United State Afrikaans

Afrikaans